Ataque usa pastas “falsas” do Windows para instalar vírus no sigilo

Uma exploração conhecida desde 2020 no sistema de controle de acesso do Windows é o caminho escolhido por um grupo cibercriminoso para instalar trojans de acesso remoto nos computadores das vítimas. A partir de e-mails fraudulentos, eles se aproveitam de pastas “falsas” que simulam endereços legítimos do sistema operacional para não exibir os alertas que avisariam o usuário de que algo errado está acontecendo no PC.

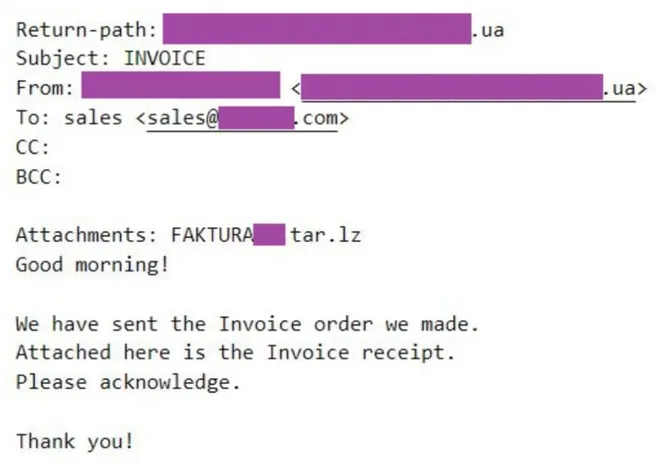

O ataque detalhado pelos pesquisadores em segurança da SentinelOne mira empresas do leste da Europa e começa com um e-mail, que simula o envio de uma nota fiscal, fatura ou contrato de negócios. Domínios invadidos e reconhecidos são usados para dar maior aparência de legitimidade ao phishing, acompanhando também um malware baixado de servidores conhecidos como Google Drive e Microsoft OneDrive, reduzindo a chance de detecção por softwares de segurança.

Para evadir o monitoramento, os criminosos também um formato inusitado de arquivo, TAR.LZ, que vem disfarçado com ícones de PDF ou documentos do Word. Enquanto esse aspecto pode causar estranheza no usuário, ele também reduz a chance de detecção por antivírus, com os bandidos confiando na falta de atenção dos trabalhadores para executar a cadeia de comprometimento.

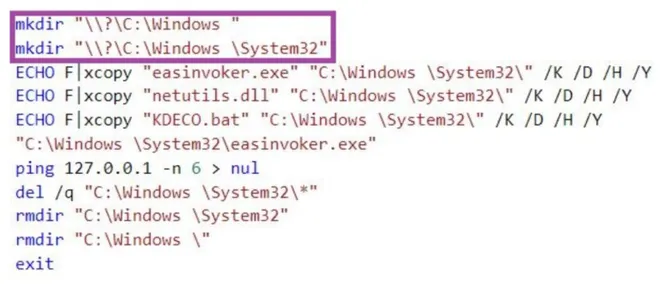

Depois que o arquivo é aberto, a conexão com o servidor de comando baixa o trojan de acesso remoto Remcos para a máquina. A partir de uma combinação de DLLs manipuladas, é criado o diretório C:Windows System32 na máquina, onde fica armazenado o malware e aberta a porta de entrada para os criminosos.

Note o espaço após o nome do sistema operacional, é por causa dele que a “mágica” acontece. Os bandidos se aproveitam de uma brecha no Controle de Contas de Usuário do Windows (UAC, na sigla em inglês) que desconsidera o caractere adicional e passa a acreditar que os dados daquela pasta pertencem à pasta padrão da plataforma, onde os privilégios são mais altos. Com isso, não são exibidos alertas sobre a instalação do trojan, que também utiliza DLLs reconhecidas e executáveis manipulados para agir.

Como forma de permanecer no computador, também são criadas listas de exclusão no Microsoft Defender para que scripts e arquivos ligados ao Remcos não sejam detectados. Então, ele passa a executar tarefas de registro de digitação e captura de imagens da tela, com os criminosos de olho em segredos corporativos, propriedades intelectuais e credenciais de acesso a sistemas internos.

Entre as recomendações de segurança da SentinelOne está a ativação de sistemas mais restritos de controle de usuário do Windows, com o UAC notificando toda atividade realizada — a alteração pode ser intrusiva, mas sinaliza ações maliciosas. Da mesma forma, o monitoramento de instalações e conexões mal-intencionadas a serviços de hospedagem e cloud computing também pode servir para flagrar golpes em andamento, com os especialistas indicando pastas específicas e elementos em que administradores precisam estar de olho.